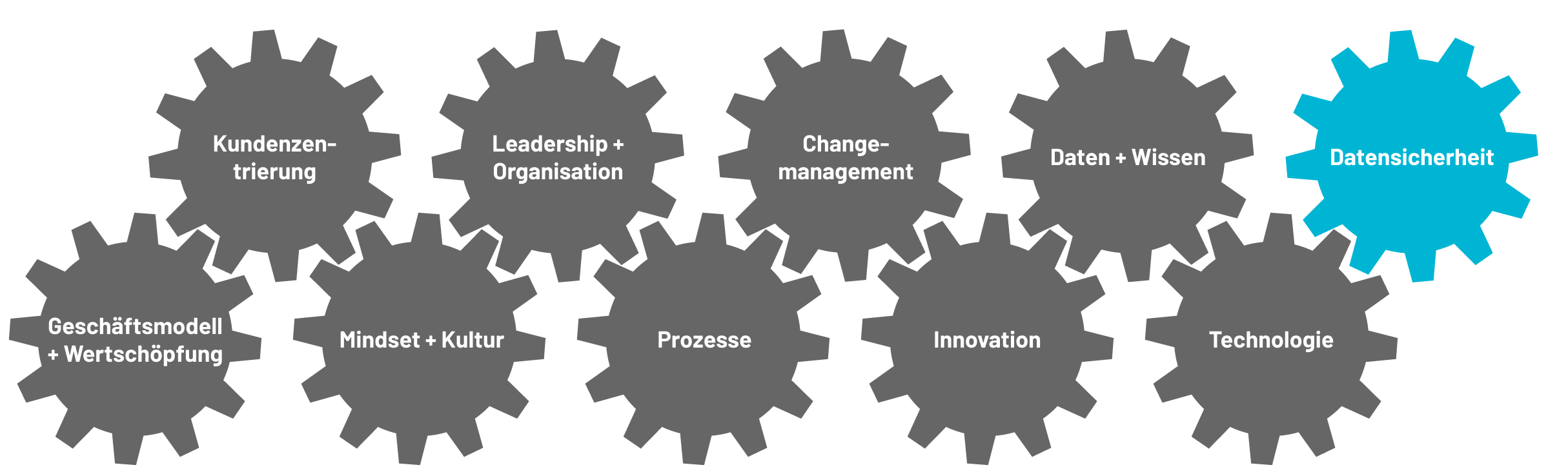

Datensicherheit + Informationssicherheit

Informationssicherheit ist die Voraussetzung für eine erfolgreiche Digitalisierung. Oftmals setzen Unternehmen einfach zu großes Vertrauen in die Technik. Dabei ist die größte Schwachstelle der Mensch!

Ein gutes Informations- und Datensicherheitskonzept berücksichtig alle Schwachstellen. Es gewährleistet die Vertraulichkeit, die Integrität und die Verfügbarkeit von Informationen eines Unternehmens und schützt diese gegen Bedrohungen von Innen und Außen.

Informationssicherheit und Datensicherheit bezieht Organisation, Menschen und Technologien ein. Berücksichtigt Bedrohungen jeglicher Art. Und gewährleistet die Handlungsfähigkeit in jeder Lage.

Wir unterstützen Sie beim Aufbau und in der Umsetzung eines ganzheitlichen Informations- und Datensicherheitskonzeptes, dem Betrieb eines Informations-Sicherheits-Management-Systems und Notfallmanagement!

Datenschutz + -sicherheit

InformationsSicherheit

Sicherheits-Risiken

Schwachstelle Mensch

Rechtliche Grundlagen

Haftung

InformationsSicherheit

Normen + Standards

Ihre Mehrwerte

Unsere Lösungen

Daten und Informationen zählen heute zu den wichtigsten Assets von Unternehmen. Die Gefahren und Risiken sind vielfältig. Ohne Daten und Informationen sind Unternehmen heute nahezu handlungsunfähig.

Dabei ist der Mensch die Schwachstelle Nr. 1, Technik allein reicht nicht. Gerade in der aktuellen Bedrohungslage ist der Schutz durch technische und organisatorische Maßnahmen enorm wichtig. Durch den Einsatz von künstlicher Intelligenz (KI) wird sich die CyberBedrohungslage weiter verschärfen. Es gilt die Vertraulichkeit, Verfügbarkeit und Integrität sicherstellen.

Datenschutz vs. Datensicherheit

Datenschutz nach DSGVO, BDSG u,a. Datenschutzgesetzen bezieht sich auf den Schutz der Privatsphäre des Individuums, eines jeden Menschen. Hier geht es darum ob personenbezogene Daten überhaupt erhoben werden dürfen, wie sie verwendet werden dürfen und wie sie zu schützen sind.

Während sich Datenschutz nur personenbezogene Daten einbezieht, schließt Datensicherheit allen Daten im Unternehmen ein.

Mehr zu Datenschutz und externen Datenschutzbeauftragten erfahren:

Datensicherheit vs. Informationssicherheit

Datensicherheit bezieht alle analogen und digitalen Daten in Unternehmen ein und berücksichtigt Sicherheitsrisiken hinsichtlich Manipulation, Verlust oder unberechtigter Kenntnisnahme. Es geht um Maßnahmen zur Sicherheit von Rohdaten.

Informationssicherheit bezieht sich auf alle technischen (IT-Systeme) und nicht-technischen Systeme zur Informationsverarbeitung und bezieht technisch-organisatorische Maßnehmen zum Datenschutz und zur Datensicherheit mit ein.

Informationssicherheit ist ein ganzheitlicher Ansatz zur Risikobetrachtung und -reduzierung durch ein strukturiertes und umfassende Informations-Sicherheits-Management-System (ISMS).

Sicherheit, Vertraulichkeit, Integrität und Verfügbarkeit

Angesichts der steigenden Bedrohungslage durch Cyberangriffe stehen Abwehrmaßnahmen gegen Bedrohungen von außen derzeit im Vordergrund.

Doch Informationssicherheit geht über Bedrohungen von außen hinaus. Sie beinhaltet Maßnahmen gegen jegliche Art von Bedrohungen, Manipulation, Diebstahl, unberechtigten Zugriff oder Kenntnisnahme, menschlichem Versagen und gewährleistet die Verfügbarkeit wichtiger Daten.

Mit technischen und organisatorischen Maßnahmen müssen neben der reinen Bedrohungsabwehr die Vertraulichkeit (Identitäts- und Zugriffsmanagement), die Integrität (Sicherstellung der Richtigkeit und Unversehrtheit der Daten) und die Verfügbarkeit (Zugänglichkeit im Bedarfsfall) durch das Unternehmen gewährleistet werden.

CyberSecurity

CyberBedrohungen durch Malware, wie Viren, Würmer, Trojaner, Adware, DDoS-Attacken, Scareware, Keylogger, Backdoor-Angriffe, Ransomware, oder Phishing, wie E-Mail-Spoofing, Websites usw. stellen für Unternehmen existenzielle Bedrohungen dar.

Datenleck (Data Breach)

Datenlecks führen i.d.R. zu einem Verlust sensibler und vertraulicher Daten. Die Ursachen für ein Datenleck sind vielfältig – veraltete und ungepatchte Software, ungesicherte oder verlorene Geräte, Verlust von Datenträgern oder eben vorgenannte Cyberangriffe durch Social Enineering. Aber auch ein schlicht fehlender Überblick über die Daten-Architektur (Daten-Silos) und Datenkategorien im Unternehmen kann versehentlichen und unbemerkten Datenverlust führen.

Schwachstelle Mensch

Die Zahl der Schnittstellen eines Unternehmens nach Außen nimmt ständig zu. Zahlreiche öffentlich zugängliche Informationen liefern Hackern wichtige Ansatzpunkte für Angriffe. Trotz aller IT-technischen Maßnahmen bleibt der Mensch der Risikofaktor Nr. 1 (Ursache Mensch: 80% aller erfolgreichen Angriffe) und wird in Schutzkonzepten viel zu wenig berücksichtigt.

Nur mit einem permanenten Sensibilisierung- und Schulungskonzept kann die CyberAwareness erhöht werden.

Machen Sie Ihre Belegschaft zum Teil Ihrer Firewall!

Rechtliche Grundlagen der Informationssicherheit

Wie der Datenschutz, unterliegt die Informations- u. Datensicherheit, in Unternehmen einer ganzen Reihe von europäischen und nationalen gesetzlichen Rahmenbedingungen und Anforderungen, vom IT-Sicherheitsgesetz 2.0 über die KRITIS-Verordnung, NIS2, HGB, TKG, TTDSG, TMG, GoBD und eIDAS u.a.

Mit dem CyberResilience-Act (CRA), der evtl. noch dieses Jahr in Kraft tritt, definiert die EU bereits die nächsten rechtlichen Anforderungen an Hersteller von Produkten mit digitalen Elementen (Hard- u. Software).

Haftung

Aus den rechtlichen Verpflichtungen ergeben sich für Unternehmen und Unternehmensverantwortlichen sowohl zivilrechtliche wie auch strafrechtliche Haftungsrisiken. Für Unternehmensverantwortliche können strafrechtliche Ahndungen, wie Ordnungswidrigkeiten, den Verlust der Zuverlässigkeit und damit der Geschäftsführungsfähigkeit zur Folge haben.

Normen, Standards + Zertifizierungen in der Informationssicherheit

Normen definieren und standardisieren Anforderungen der Informationssicherheit. Sie schaffen Klarheit und geben Orientierung. Sie ermöglichen eine effiziente Identifikation von Schwachstellen, liefern konkreten Handlungsbedarf, sichern Qualität und berücksichtigen den Stand der Technik.

Normen interpretieren rechtliche Anforderungen und liefern damit eine gewisse Rechtssicherheit. Die Anwendung von Normen ist i.d.R. freiwillig (wenn Gesetze und Rechtsverordnungen auf Normen verweisen, werden die Normen rechtsverbindlich). Unternehmen die Normen der Informationssicherheit anwenden profitieren von vielen Vorteilen.

Standards bieten weniger Rechtssicherheit als Normen. Sie etablieren sich i.d.R. auf Basis von Expertise, Best Practice, Vergleichbarkeit und vor allem Vertrauen.

Im Bereich der Informationssicherheit gibt es eine ganze Reihe von Normen und Standards, die sich an unterschiedliche Zielgruppen richten. Nachfolgend einige der wichtigsten Normen und Standards für Informationssicherheit für deutsche Unternehmen.

DIN SPEC 27076: IT-Sicherheitsberatung + CyberRisiko-Check

Mit der DIN SPEC 27076 wurde ein neuer Standard entwickelt, der sich speziell an Unternehmen mit weniger als 50 Mitarbeitern richtet. Klein- und Kleinstunternehmen (KKU) können mit einem CyberRisiko-Check zeit- und kosteneffizient ihren CyberSicherheits-Status ermitteln, Schwachstellen aufdecken und bekommen von uns konkrete Handlungsanweisungen, mit denen sie ihre CyberSecurity schnell und effizient verbessern können.

CISIS12 (Compliance-Informations-Sicherheits-Management-System 12)

CISIS12 ist eine Weiterentwicklung von ISIS12. CISIS 12 ist ein von einem erfahren Spezialisten-Team entwickelter Informationssicherheitsstandrad, der in einem Informations-Sicherheits-Management-System in 12 Schritten umgesetzt wird.

ISO/IEC 2700x Familie (ISO27k)

Die ISO/IEC 27000-Reihe ist eine Reihe von internationalen Normen zur Informationssicherheit. Der Fokus dieser Reihe liegt auf Best Practice-Empfehlungen zur Organisation der Informationssicherheit im Kontext eines Informations-Sicherheits-Management-Systems (ISMS).

- ISO/IEC 27000: Begriffe und Definitionen der Normenserie 2700x

- ISO/ICE 27001: Anforderungen an ein ISMS

- ISO/ICE 27002: Empfehlungen für Kontrollmechanismen

- ISO/IEC 27003: Leitfaden zur Umsetzung der ISO/ICE 27001

- ISO/IEC 27004: ISMS – Information security management measurements

- ISO/IEC 27005: Risikomanagement

Eine Zertifizierung nach ISO/ICE 27001 ist auf Basis eines ISMS nach BSI IT-Grundschutz möglich.

BSI: IT-Grundschutz

Der vom Bundesamt für Informationssicherheit (BSI) entwickelte Standard ist der umfangreichste und neben der ISI/ICE 27001 etablierteste Standard. Er liefert ein solides fachliches Fundament und ist umfangreiches Arbeitswerkzeug. Er besteht auf 4 Teilen und dem zugehörigen 858 Seiten umfassenden IT-Grundschutz-Kompendium.

- BSI-Standard 200-1: Managementsysteme für Informationssicherheit (ISMS)

- BSI-Standard 200-2: IT-Grundschutz Methodik

- BSI-Standard 200-3: Risikomanagement

- BSI-Standard 200-4: Business Continuity Management

Ein großer Vorteil des BSI-Standards liegt in den ausführlich beschriebenen Anforderungen im IT-Grundschutz-Kompendium. Ein weiterer Vorteil liegt bedarfsgerechten und flexiblen Anwendung und Umsetzung. Sie ist ein vereinfachter Einstieg mit einer breiten Basis-Absicherung, einer fokussierten Kern-Absicherung einzelner Teil-Bereiche des Unternehmens oder der kompletten Standard-Absicherung möglich.

Wer ein ISMS nach BSI-Grundschutz betreibt, kann i.d.R. eine Zertifizierung nach ISO/ICE 27001 absolvieren. Ein ISMS nach BSI-Grundschutz eignet sich i.d.R. für größere Unternehmen, KRITIS-Unternehmen und besonders gefährdete Unternehmen und Branchen.

Zertifizierungen nach Informationssicherheitsnormen

Mit einer Zertifizierung nach einer der vor genannten Informationssicherheitsnormen weisen Unternehmen durch ein unabhängiges Audit die Einhaltung der Anforderungen des Standards nach.

Eine Zertifizierung dient und wirkt im Wesentlichen der Außenwirkung gegenüber Stake- und Shareholder, vor allem gegenüber Kunden, Investoren und Versicherungen. Zertifizierungen dokumentieren aber auch technisch-organisatorische Maßnahmen zur Risikoreduzierungen. Damit können Unternehmen im Fall von Incidents ein Organisationsverschulden vermeiden und ihre Haftungsrisiken reduzieren.

Datensicherheits-Resilienz

Der Verlust von Geschäftsgeheimnissen oder geistigem Eigentum kann sich auf zukünftige Innovationen und Rentabilität auswirken eines Unternehmens auswirken. Mit der richtigen Daten-Resilienz sich schnell und problemlösungsorientiert auf Veränderungen zu reagieren. Datensicherheits-Resilienz wird dadurch bestimmt, wie gut ein Unternehmen jede Art von Ausfall übersteht oder sich davon erholt – von Hardwareproblemen bis hin zu Stromausfällen und anderen Ereignissen, die die Datenverfügbarkeit beeinträchtigen. Eine schnelle Wiederherstellung ist entscheidend, um negative Auswirkungen zu minimieren.

- Datenerkennung und -klassifizierung

- Daten- und Dateiaktivitäten

- Schwachstellen- und Risikoanalyse

- Physische Sicherheit der gesamten IT (Hard- und Software)

- Zugangsverwaltung und -kontrolle

- Anwendungssicherheit und Patching

- Datensicherung

- Schulung von Mitarbeitern

- Überwachung und Kontrolle von Netzwerk- und Endpunktsicherheit

Bei der Organisation, dem Schutz und der Sicherheit von Daten gibt es eine große gemeinsame Schnittmenge, so dass es sinnvoll ist, diese drei Bereiche zusammen zu überprüfen und weiterzuentwickeln.

Erfolgsfaktoren von Datensicherheit:

Oftmals setzen Unternehmen einfach zu großes Vertrauen in die Technik. Dabei ist die größte Schwachstelle der Mensch. Ein gutes Datensicherheitskonzept bezieht alle Schwachstellen

- Kenntnis und Bewertung aller Gefahren und Risiken

- Kenntnis aller Schwachstellen

- Sensibilisierung aller Mitarbeiter

- Etablierung einer Sicherheitskultur im Unternehmen

- Aufbau von Informationssicherheits-Kompetenz

- Organisatorische Maßnahmen

- Technische Maßnahmen

- Vorsicht

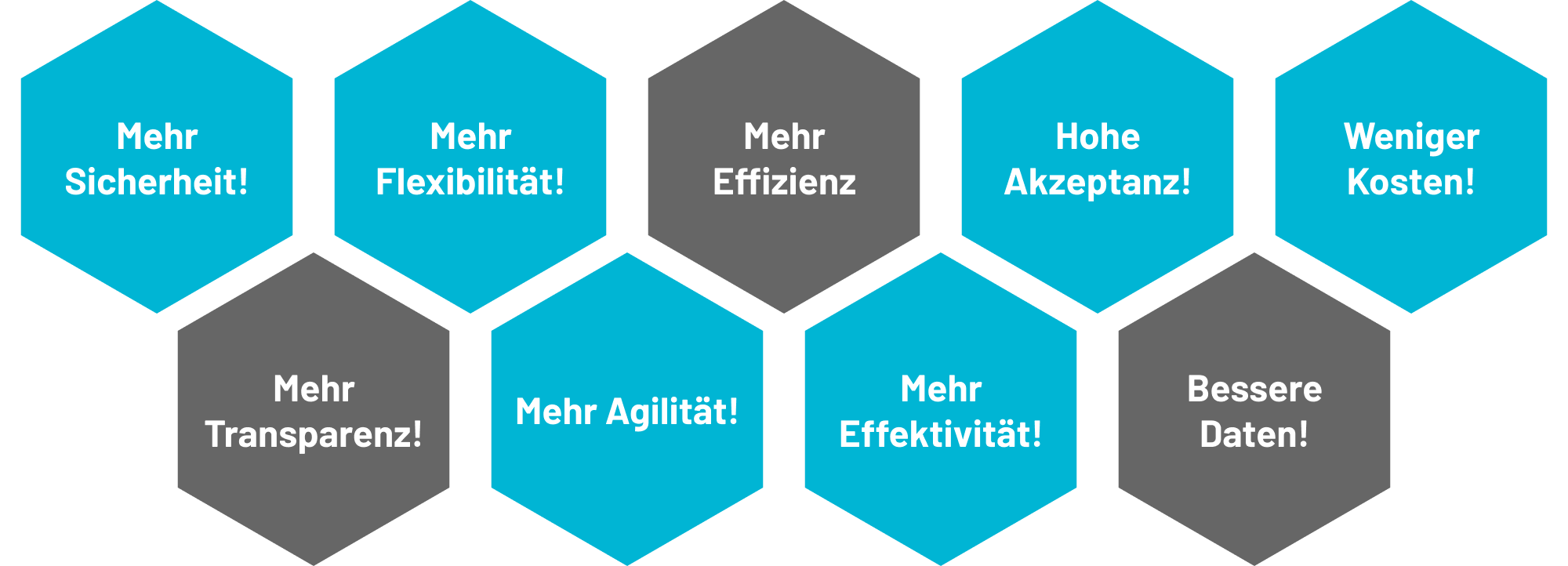

Ihre Mehrwerte durch Datensicherheit:

Datensicherheit ist eine existenzielle Grundvoraussetzung für die Handlungsfähigkeit von Unternehmen. Eine gute betriebliche Datensicherheitsorganisation bringt Ihnen

- eine höhere Kompetenz und Sensibilität der Mitarbeiter

- die Etablierung einer Sicherheitskultur im Unternehmen

- die Entwicklung eines Früherkennungssystems für Risiken

- eine hohe Datenqualität + hohe Datenverfügbarkeit

- ein sicheres Identitäts- und Zugriffsmanagement

- schützt Geschäftsgeheimnisse und geistiges Eigentum

- erhöht die Vertrauenswürdigkeit bei Kunden und Geschäftspartnern

Wie wir Sie unterstützen:

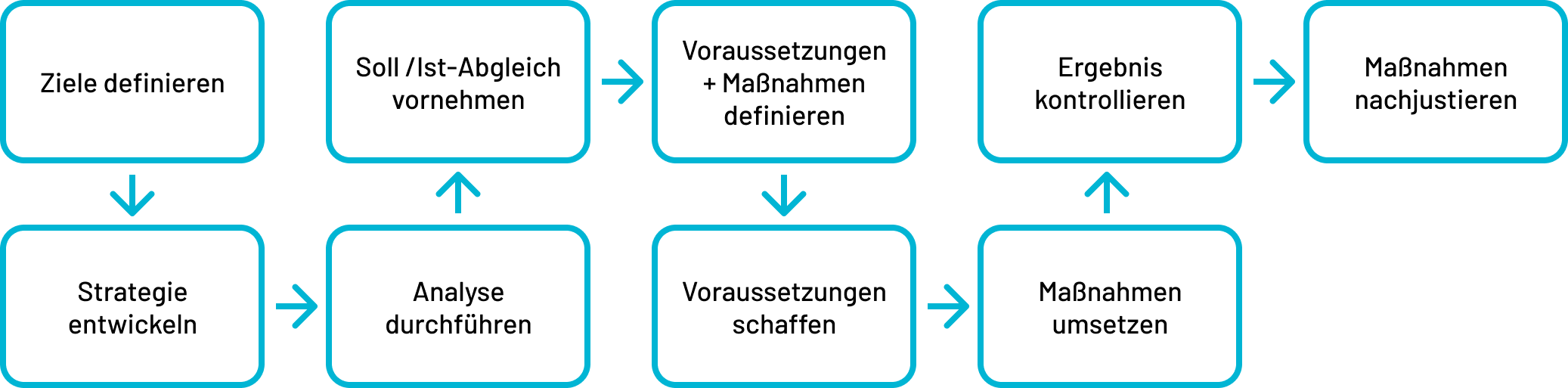

Erfolgreiche Unternehmen verstehen Daten als eigenständigen Unternehmenswert und nutzen diesen möglichst effektiv. Wir unterstützen Sie:

- Erstellung eines ganzheitlichen Informations-Sicherheitskonzeptes

- Ein- oder Fortführung eines Informations-Sicherheits-Management-Systems (ISMS)

- Datenklassifizierung

- Schwachstellen- und Risikoanalyse

- Sensibilisierung + Schulung Mitarbeiter (CyberAwareness)

- Kontinuierliches Mitarbeiter-Training

- Maßnahmenkatalog

- Erstellung eines Notfallkonzeptes

- IncidentManagement

- Notfallübungen

Buchen Sie einen Kostenfreies Erstgespräch

„Misstrauen und Vorsicht sind die Eltern der Sicherheit..“

Benjamin Franklin, Unternehmer, Wissenschaftler, Staatsmann (1706 – 1790)