CyberRisiko-Check für

Klein- und Kleinstunternehmen (KKU)

Unternehmer: innen und Geschäftsführer: innen kleiner Unternehmen glauben häufig, sie seien auf Grund der ihrer Unternehmensgröße für CyberAngreifer uninteressant.

Dabei sind kleine Unternehmen eher stärker gefährdet und anfällig für Cyberangriffe. Sie verfügen i.d.R. nicht über die Kompetenzen, technischen und finanziellen Ressourcen, wie große Unternehmen.

Mit dem neuen CyberRisiko-Check nach DIN SPEC 27076 identifizieren wir Ihre Schwachstellen kosteneffizient. Sie erhalten verständliche Handlungsempfehlungen mit deren Umsetzung Sie Ihre CyberSicherheit schnell und signifikant verbessern!

Für die Beratung und Verbesserungsmaßnahmen sind Fördermöglichkeiten verfügbar.

IT-Sicherheit: Beratung + CyberRisiko-Check für kleine und Kleinstunternehmen

mit weniger als 50 Mitarbeitern nach der neuen DIN SPEC 27076!

Cyber-Beratung, CyberRisiko-Check + konkrete Handlungsempfehlungen

Verständlich, praxistauglich, einsatzbereit, kosteneffizient

Schützen Sie Ihr Unternehmen!

mIT-Standard sicherer!

CyberSicherheit

CyberBedrohung

CyberRisiken

CyberRisiko-Check

CyberSchutz

IT-Sicherheit – Ihre Sorge Nr. 1

Als Unternehmer :in oder Geschäftsführer :in sorgen Sie sich, wie die Mehrheit aller Verantwortlichen, in Klein- und Kleinstunternehmen um Ihre IT-Sicherheit.

Kenntnisse zur aktuellen Bedrohungslage, den damit verbunden Risiken, fundierte Informationen zu Ihrem Sicherheitsstatus und konkrete Handlungsanweisungen zu Ihren Schwachstellen sind elementare Voraussetzung für eine Verbesserung Ihrer Sicherheit.

Mit einem CyberRisiko-Check nach der neuen DIN SPEC 27076, speziell für KKU, zeigen ich Ihnen, wo Sie stehen und wie Sie Ihre CyberSicherheit schnell und konkret erhöhen können.

Dynamische + komplexe Cyber-Bedrohungslage

Durch die mediale Berichterstattung wird derzeit öffentlich vorrangig die Verschlüsselung durch Schadsoftware (Ransomware) und die anschließende Lösegeldforderung wahrgenommen.

Einige KKU haben sich mittlerweile damit abgefunden jährlich 2–3-mal gehackt zu werden und vertrauen auf ihre Backup-Strategie. Dabei ist die Cyber-Bedrohungslage deutlich vielfältiger, die Angriffsmethoden komplex und die damit verbunden Risiken können Ihr Unternehmen existenziell bedrohen.

CyberAngreifer befinden sich oft schon Wochen oder Monate (im Schnitt 175 Tage) im Netz ihrer Opfer, spähen diese aus und verschlüsseln auch Backups.

Schadware, Pishing & Co. – 9 von 10 Unternehmen betroffen

Malware, Ransomware, Sypware, Scareware, Spoofing, Phishing, Social Engineering sind nur ein Auszug der vielfältigen Angriffsarten.

Hacking mit KI: Geschwindigkeit, Volumen und Qualität der Angriffe nehmen zu

Durch den Einsatz von künstlicher Intelligenz (KI) ist weiterhin mit einer starken Zunahme von CyberAngriffen zu rechnen. Angreifer können mit Hilfe von KI erforderliche Informationen leichter beschaffen und CyberAngriffe automatisieren. Kosten und Aufwand der CyberAngreifer fallen sogar.

Die Größe des Unternehmens spielt dabei keine Rolle, die KI macht da keinen Unterschied.

CyberAngreifer variieren ihre Angriffstaktik und nutzen durch Social Engineering gezielt die Schwachstelle Mensch.

Informationssicherheit – Schwachstelle Mensch

Die Zahl der Schnittstellen eines Unternehmens nach Außen nimmt ständig zu. Zahlreiche öffentlich zugängliche Informationen liefern Hackern wichtige Ansatzpunkte für Angriffe.

Trotz aller IT-technischen Maßnahmen bleibt der Mensch der Risikofaktor Nr. 1 (Ursache Mensch: 80% aller erfolgreichen Angriffe) und wird in Schutzkonzepten viel zu wenig berücksichtigt

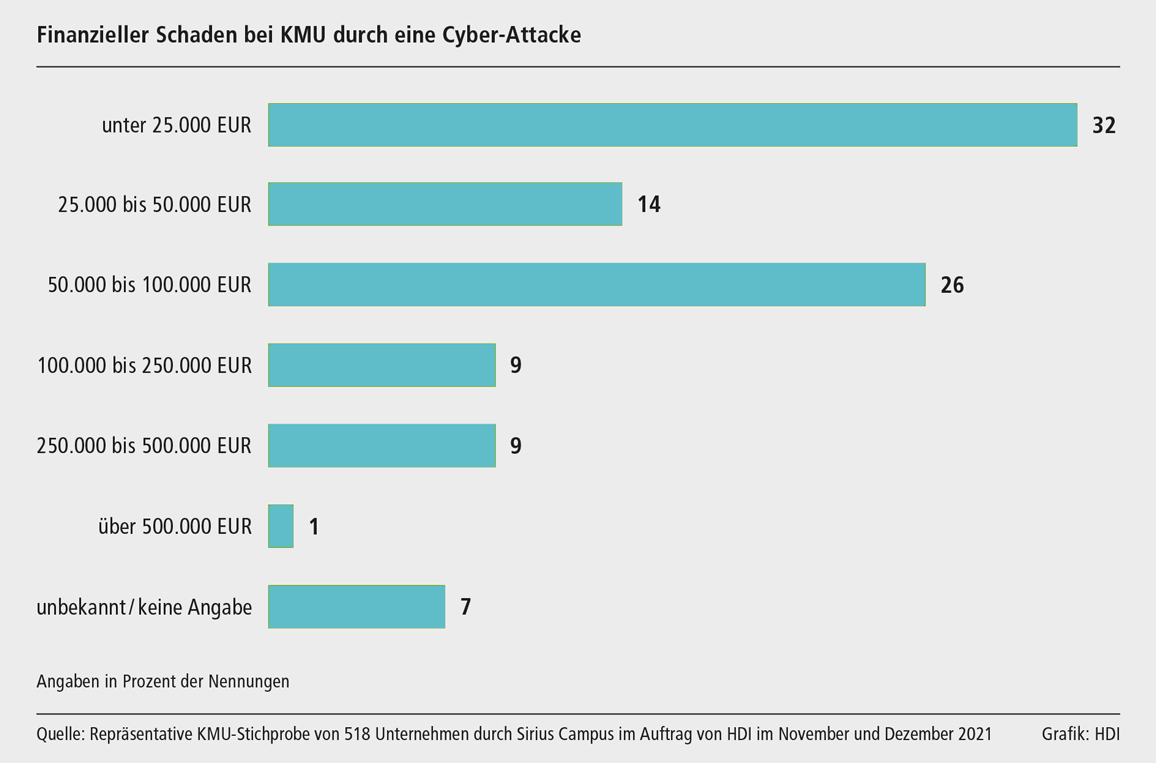

Insolvenzen nach CyberAttacken

KKU verfügen oft über keine eigene IT-Abteilung und sind besonders gefährdet. So vielfältig wie die Cyber-Angriffsarten sind, so mannigfaltig sind Risiken und direkten und indirekten Auswirkungen erfolgreicher CyberAngriffe (Sicherheitsvorfall / CyberIncident). Die Insolvenz von Prophete nach einer CyberAttacke ist nur ein prominentes Beispiel.

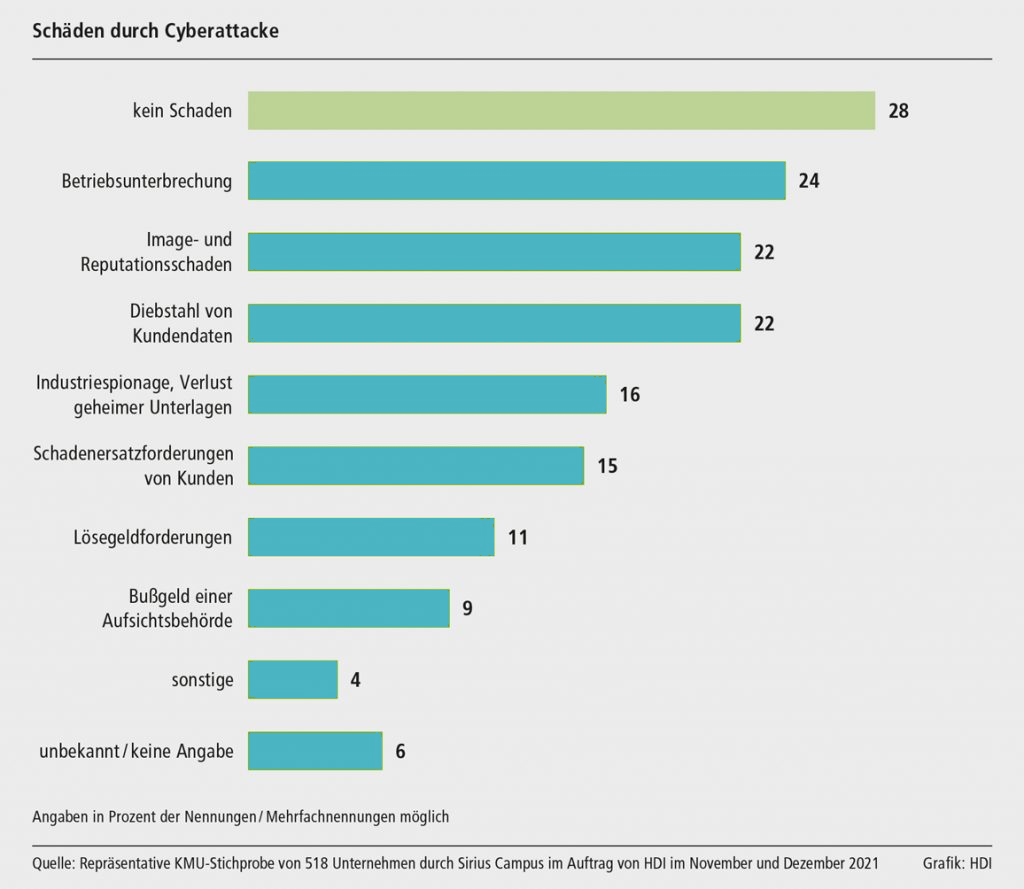

Risiken + Schäden durch CyberVorfälle

- Verschlüsselung aller Unternehmensdaten > Betriebsunterbrechung

- Erpressung + Lösegeldforderungen

- Diebstahl von Daten und Know-How

- Reputationsschäden + Kundenverluste

- Erlöschen des Versicherungsschutzes (CyberVersicherung)

- Gesetzesverstöße (StGB, SGB, DSGVO, GeschGehG)

- Folgekosten (IT-Experten, Anwälte, Bußgelder, Schadensersatzforderungen)

- Verlust der Zuverlässigkeit zur Geschäftsführung

- Betriebsstörung und -unterbrechung

- Insolvenz

Primärschäden und Folgeschäden nach CyberIncident

Auch wenn es vielen Unternehmen mit professioneller Hilfe oft gelingt einen ersten Rumpfbetrieb innerhalb von 2 – 4 Wochen wieder herzustellen, berichten viele betroffene Unternehmen, dass es bis zu einem Jahr dauert, bis wieder ein vollständiger Normalbetrieb möglich ist. In der Regel geht so eine gravierende und negative Erfahrung auch nicht spurlos an den Verantwortlichen und der Belegschaft eines Unternehmens vorbei

Verstöße gegen Gesetze als CyberIncident-Folge

Je nach CyberAngriffs-Art kann es dabei auch zu einem Datendiebstahl oder Datenmissbrauch (Data Breach) kommen.

Oft bedeuten erfolgreiche CyberIncidents gleichzeitig Verstöße gegen Gesetze wie das StGB, das SGB, die Datenschutz-Grundverordnung (DSGVO), das Geschäftsgeheimnisgesetz (GeschGehG), das GmbHG und Andere.

Das kann weitreichen Konsequenzen für das betroffene Unternehmen, aber auch ganz persönlich für Unternehmer :in oder Geschäftsführer :in haben.

Neuer Standard für Beratung und CyberRisiko-Check

Der neue IT-Sicherheitsstandard wurde auf Initiative und unter Mitwirkung

- des Verbandes Der Mittelstand, BVMW e.V. (BVMW),

- des Bundesamtes für Informationssicherheit (BSI),

- des DIN Deutsches Institut für Normung e. V. (DIN)

- den Mitgliedern des DIN SPEC-Konsortiums

speziell für kleine und Kleinstunternehmen (KKU < 50 Mitarbeiter) entwickelt.

Status, Risiko-Profil, Handlungsempfehlungen

Ziel ist, dass KKU durch neutrale Beratung, Check und konkrete Handlungsempfehlungen in einer Zeit zunehmender CyberBedrohungslage, mit einem kosten- und zeiteffizienten Beratungsstandard eine schnelle Verbesserung und ein vertretbares Minimum der IT- und Informationssicherheit erreichen.

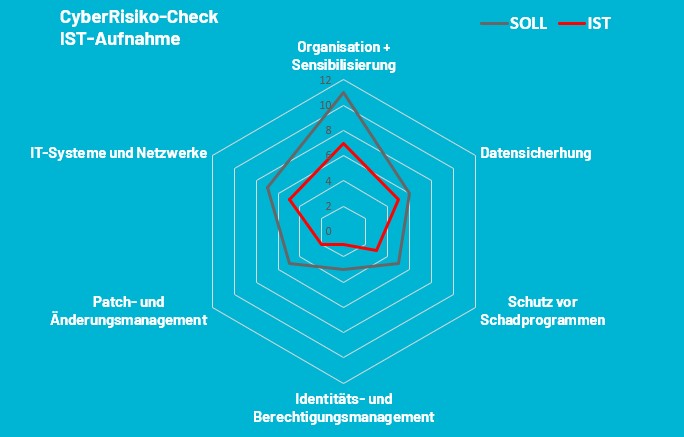

Aufnahme des IST-Zustandes:

27 Kriterien aus 6 Sicherheitsbereichen

- Organisation & Sensibilisierung

- Identitäts- und Berechtigungsmanagement

- Datensicherung

- Patch- und Änderungsmanagement

- Schutz vor Schadprogrammen

- IT-Systeme und Netzwerke

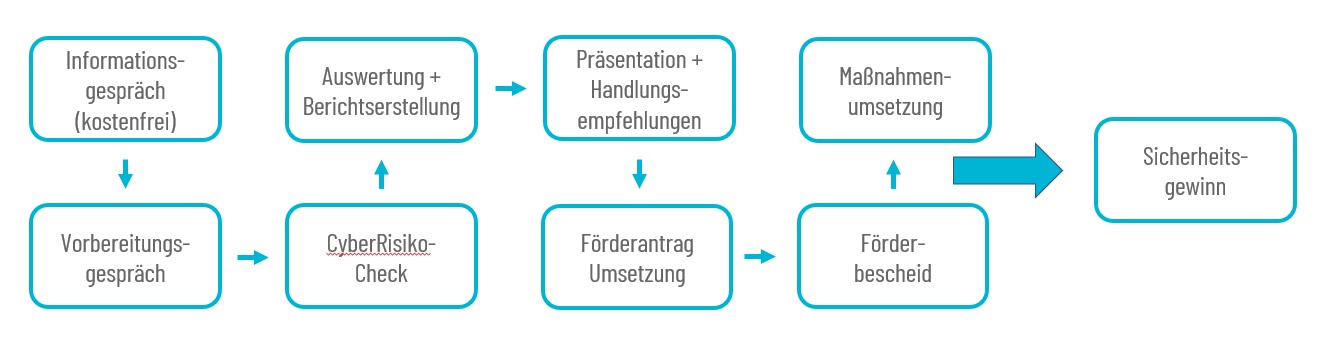

Umfang und Ablauf der unabhängigen Beratung nach DIN SPEC 27076

Der Beratungsstandard ist schlank konzipiert, praxisorientiert, zeiteffektiv und kosteneffizient. Die Beratung und der Check können vollständig online (auf Wunsch Präsenz) durchgeführt werden.

Termin-

Vorbereitung

Interview

Status-Check

Interview-Auswertung

Berichtserstellung

Präsentation

Handlungsbedarfe

1. Vorbereitungsgespräch zum Ablauf

Im Vorbereitungsgespräch (Online, ggf. Präsenz) berate ich Sie über den Ablauf, die erforderliche Dokumente und den erforderlichen Teilnehmerkreis für den weiteren Beratungsprozess und den CyberRisiko-Check nach DIN SPEC 27076.

In diesem Erstgespräch vereinbaren wir einen Termin für einen ca. 3-stündigen Termin zur Aufnahme Ihres IST-Zustandes.

2. Aufnahme des IST-Zustandes

In unserem zweiten Termin erfassen wir gemeinsam anhand eines Auditkataloges mit 27 Anforderungen aus nachfolgenden 6 Themenbereichen Ihren individuellen Status:

- Organisation + Sensibilisierung

- Datensicherung

- Schutz vor Schadprogrammen

- Identitäts- und Berechtigungsmanagement

- Patch- und Änderungsmanagement

- IT-Systeme und Netzwerke

3. Auswertung und Ergebnisbericht

Nach der Aufnahme Ihres IST-Status bewerte ich Ihren Status und erarbeite daraus konkrete Handlungsempfehlungen für Sie.

Die Ergebnisse fasse ich in einem DIN SPEC 27076-konformen Bericht für Sie kompakt und verständlich zusammen.

4. Präsentation der Ergebnisse und Handlungsempfehlungen

Im letzten Schritt erläutere ich Ihnen in einem Online-Termin, die Ergebnisse der IST-Aufnahme sowie Ihre individuellen Schwachstellen. Diese sind im Ergebnisbericht zusammengefasst.

Sie erhalten einen konkreten Überblick über Ihren individuellen CyberSicherheits-Status:

- Einstufung Ihres Risiko-Status

- Visualisierung Ihres Risiko-Profil

- Sensibilisierung für CyberSicherheit

- Verständliche Handlungsempfehlungen

Der Bericht enthält ein Spinnennetz-Diagramm, aus dem Sie Soll-Werte und Ihren individuellen IST-Status entnehmen können. Des Weiteren erhalten Sie übersichtlich und verständlich formulierte Handlungsempfehlungen zur Umsetzung.

Förderung möglich

In diesem Termin informiere ich Sie über die Förderprogramme für kleine und mittlere Unternehmen (KMU incl. KKU) für die Umsetzung Ihrer Handlungsempfehlungen und zur Verbesserung Ihrer IT-Sicherheit.

Wie geht es danach weiter?

Der Ergebnisbericht incl. Statuswert sowie den aufgezeigten Schwachstellen liefert Ihnen konkrete Informationen zum Stand Ihrer CyberSicherheit und Ihren individuellen Schwachstellen.

Er ist die konkrete Grundlage zur schnellen Umsetzung der erforderlichen Sicherheitsmaßnahmen. Die Maßnahmen setzen Sie mit Ihrer eigenen IT-Abteilung oder Ihrem IT-Dienstleister um.

Dadurch erreichen Sie schnell und kosteneffizient eine signifikante Verbesserung Ihres CyberSchutzes und Ihrer IT-Sicherheit.

Gerne erarbeiten wir mit Ihnen eine für Sie passende ganzheitliche Sicherheitsstrategie und unterstützen Sie bei deren operativer Umsetzung.

Anpassung an veränderte Bedrohungslage durch Wiederholung des CyberRisiko-Check

Nach Abschluss der Verbesserungsmaßnahmen empfiehlt sich eine Wiederholung des CyberRisiko-Checks. Der Nachweis der Maßnahmenumsetzung und die Verbesserung des Sicherheitsstatus beeinflusst die Beziehungen zu den verschiedenen Stakeholdern positiv.

Eine absolute CyberSicherheit ist unmöglich und die ergriffen Maßnahmen sollten keine trügerische CyberSicherheit vermitteln. Es gilt eine SecurityAwareness zu entwickeln, die Entwicklung der CyberRisiken aufmerksam zu verfolgen und Ihre IT-Sicherheitsmaßnahmen kontinuierlich daran anzupassen.

Hierbei liefert die regelmäßige Wiederholung des CyberRisiko-Checks oder eine weiterführende Zertifizierung wichtige Informationen.

Wie wir Sie unterstützen:

Erfolgreiche Unternehmen verstehen Informationssicherheit als elementare und kontinuierliche Aufgabe sowie permanenten Anpassungsprozess. Wir unterstützen Sie:

- Kostenfreies Informationsgespräch

- Vorbereitungsgespräch

- CyberRisiko-Check (Status-Erfassung)

- Bewertung + Berichtserstellung

- Präsentation + Handlungsempfehlungen

- Umsetzungsunterstützung

Buchen Sie jetzt ein kostenfreies Informationsgespräch (15 min.) und erfahren Sie, wie Sie Ihr Unternehmen besser schützen.

Buchen Sie einen kostenfreies Informationsgespräch

„Misstrauen und Vorsicht sind die Eltern der Sicherheit..“

Benjamin Franklin, Unternehmer, Wissenschaftler, Staatsmann (1706 – 1790)

Fordern Sie gerne einen Rückruf oder Ihr individuelles Angebot an.

Kontakt

+49 8233 744233-11

t.riess@daten360Grad.digital

Kornblumenring 7, 86415 Mering